508 Millones Pagará Tabacalera Inglesa por Violaciones de Sanciones OFAC

La empresa británica British American Tobacco (BAT) acordó pagar una multa de USD 508.612.492, debido a las violaciones de las sanciones impuestas por Estados Unidos contra la República Popular Democrática de Corea, según informó este 25 de abril la Oficina de Control...

Gol Airlines: un Complejo Esquema de Sobornos y una Costosa Multa

Plus Comply / Dpto. de Producción. Un complejo esquema de sobornos que contemplaba diversas estructuras jurídicas, testaferros y cuentas bancarias en Las Bahamas, Estados Unidos, Suiza y Brasil fue develado este 15 de septiembre por las autoridades estadounidenses,...

Caja de Herramientas: Indicador Anticorrupción en la Industria de la Extracción

Equipo de Producción. Para determinar adecuadamente el riesgo geográfico que representa una jurisdicción, se debe contar con fuentes de información actualizada, creíble y completa sobre los países. Una herramienta muy útil la ofrece la Iniciativa Para la Transparencia...

Importancia de Evaluar el Riesgo de Jurisdicciones y Zonas Geográficas

Por el Dpto. de Producción. Para hacer una evaluación adecuada que permita implementar un programa de gestión de riesgos efectivo se debe determinar las amenazas asociadas a las jurisdicciones donde opera la empresa, sus clientes y/o donde se originan/terminan las...

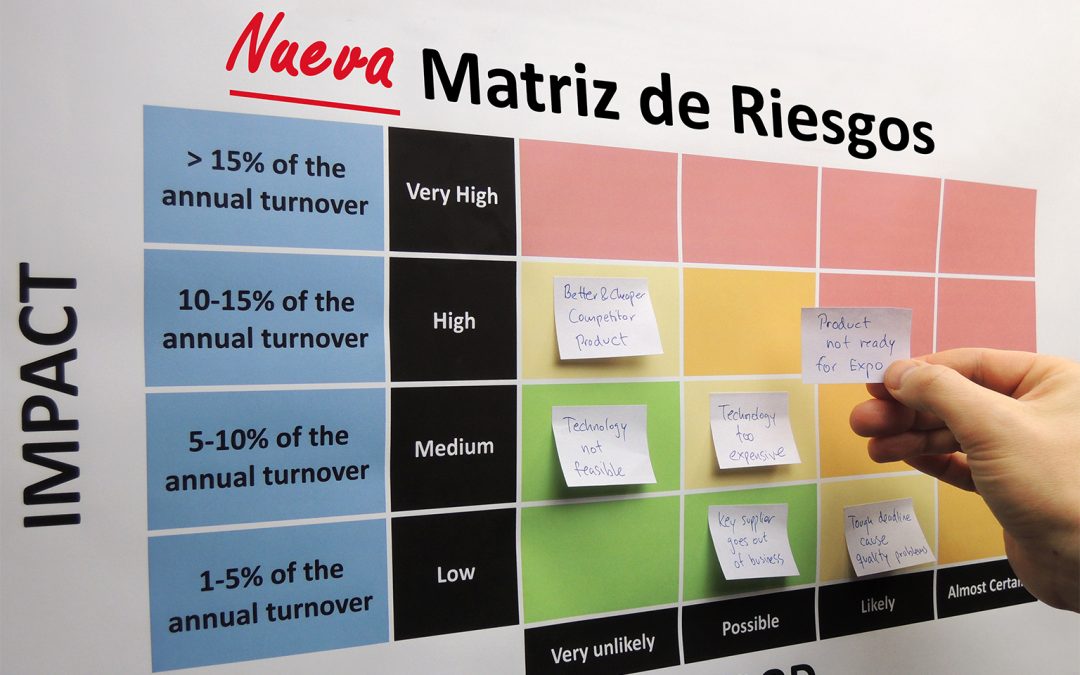

¿Pueden Aplicarse Varias Metodologías de Gestión de Riesgos al Mismo Tiempo?

Por el Dpto. de Producción. La selección de la metodología de gestión de riesgos requiere de mucha atención, porque la metodología funciona como el soporte conceptual que rige la manera en que se aplican los procedimientos. La gestión del riesgo de lavado de activos...

T@ller P2P: Capacitación Experimental Interactiva e Innovadora

Dpto. de Producción. Con la finalidad de ofrecer innovadores recursos de formación en materia de cumplimiento, Plus Comply presenta los T@lleres P2P, mediante los cuales se imparte una capacitación experimental interactiva de persona-a-persona (peer-to-peer), que...

Debida Diligencia de Clientes Refugiados y Asilados

Departamento de Producción. Todo proceso migratorio genera desajustes y complicaciones, más aún cuando el desplazamiento es forzoso y se sale de un país huyendo. Poco se piensa en los desafíos que enfrentan los refugiados y asilados para retomar su vida financiera en...

Estafas Ponzi Mediante Empresas Fachada que Comercializan Materias Primas

Por el Departamento Editorial. La vieja metodología de estafa iniciada a principios del siglo pasado por Carlos Ponzi ha mutado de muchas maneras al pasar del tiempo, sin embargo su esencia se mantiene: ofrecer un mecanismo de inversión que garantice alta rentabilidad...

Estados Unidos Revoca Sanción Contra Grupo Terrorista por Razones Humanitarias

En un atípico movimiento, el gobierno de Estados Unidos revocó el 16 de febrero de 2021 la designación del grupo yemení Ansarallah, que había sido catalogado como Organización Terrorista Internacional solo 28 días antes. “Esta decisión es un reconocimiento de la...

El Valor y el Costo de la Cultura de Cumplimiento

Juan Alejandro Baptista. Antes de la pandemia la mayor preocupación asociada a cumplimiento que tenían las Juntas de Directores empresariales era “lograr balancear los presupuestos y los crecientes costos del cumplimiento”, pero la nueva realidad operativa ha hecho...

Plus Comply y Asociación Uruguaya de Compliance Firman Acuerdo de Capacitación

Con la finalidad de ofrecer a sus afiliados un plan de capacitación continuo en materia de cumplimiento, las Asociación Uruguaya de Compliance (AUC) firmó un acuerdo con la empresa Ideas Publishing Solutions de Estados Unidos para garantizar a todos los miembros de la...

3 Claves Para Adaptar la Gestión de los Riesgos a la Nueva Realidad Operativa

El teletrabajo y la externalización de las labores de cumplimiento han generado grandes desafíos para los profesionales responsables de la gestión de los riesgos asociados, la prevención de los delitos financieros y el cumplimiento de las normas. A continuación,...

Microlearning – Consecuencias de no Cumplir las Normas ALD

El incumplimiento de las normas contra la prevención del lavado de dinero y el financiamiento del terrorismo pueden ser grave para todos los negocios, incluidos los profesioanles independientes, las PYMES y las entidades no financieras. En este micro, el experto...

Desafíos asociados al cumplimiento de plazos para reportar operaciones sospechosas

Por María Elisa Holguín* Uno de los principales retos del Oficial de Cumplimiento (OC) dentro de su gestión de monitoreo de la relación comercial y las transacciones de los clientes es la generación de alertas de actividades sospechosas y, cuando el caso lo amerite,...

Protegido: FinCEN-Leaks: Impacto y Riesgos Para Las Áreas de Cumplimiento

Protegido con contraseña

Introduce a continuación la contraseña para ver este artículo protegido:

Episodio No. 7: Cómo prepararse para la Auditoria de Cumplimiento del Regulador

Una clara explicación sobre qué son y qué buscan las auditorías realizadas por los entes reguladores fue dada por Raúl Alonzo Acosta, director ejecutivo de AOG Consultores, en su conversación con Franco Rojas en este episodio de La Mancha Indeleble. El experto...

Encuesta de efectividad – Ética y Cumplimiento en LATAM 2020

Con la intención de conocer cómo se vienen implementando los programas de ética en las empresas de Latinoamérica y la efectividad de los mismos, el Centro LATAM de Ética y Cumplimiento, la firma Etikamente y Plus Comply iniciaron la Encuesta de Efectividad – Ética y...

Episodio No. 6: Delitos Financieros Cibernéticos

Entender qué son y qué riesgos representan los delitos financieros cibernéticos es vital para todo profesional del área de cumplimiento, dueño de negocio o alto ejecutivo. En este episodio de La Macha indeleble, el experto Gonzalo Vila aborda esta temática y...